Мы подготовили самые важные вопросы собеседования по вопросам этического взлома, чтобы помочь вам подготовиться к собеседованию. Это подробное руководство по вопросам собеседования по вопросам этического взлома поможет вам пройти собеседование. В этом списке вопросов собеседования с этичными хакерами мы рассмотрели все часто задаваемые базовые и расширенные вопросы собеседования.

Прежде чем приступим к разбору этих вопросов советую не забыть о полезных тематических статьях:

Ну, а мы начинаем! Вопросы будут поочередно заданы и ответ на них вы также сможете прочесть. Этакая шпаргалка на экзамене.

- Объясните, что такое этический взлом?

- В чем разница между IP-адресом и Mac-адресом?

- Перечислите некоторые из распространенных инструментов, используемых этическими хакерами?

- Какие типы этичных хакеров?

- Что такое след в этическом хакерстве? Какие методы используются для создания отпечатков ног?

- Объясните, что такое взлом Brute Force?

- Объясните, что такое DOS-атака (отказ в обслуживании)? Каковы распространенные формы DOS-атак?

- Объясните, что такое SQL-инъекция?

- Какие типы компьютерных атак социальной инженерии? Объясните, что такое фишинг?

- Объясните, что такое Network Sniffing?

- Объясните, что такое спуфинг ARP или отравление ARP?

- Как можно избежать или предотвратить отравление ARP?

- Что такое Mac Flooding?

- Объясните, что такое Rogue Server DHCP?

- Объясните, что такое межсайтовый скриптинг и какие типы межсайтового скриптинга?

- Объясните, что такое Burp Suite, из каких инструментов он состоит?

- Объясните, что такое фарминг и уродство?

- Объясните, как можно предотвратить взлом вашего сайта?

- Объясните, что такое троян Keylogger?

- Объясните, что такое перечисление?

- Объясните, что такое NTP?

- Объясните, что такое MIB?

- Назовите, какие существуют методы взлома паролей?

- Объясните, какие бывают стадии взлома?

- Объясните, что такое CSRF (подделка межсайтовых запросов)? Как это предотвратить?

Объясните, что такое этический взлом?

Этический взлом — это когда человеку разрешено взломать систему с разрешения владельца продукта, чтобы найти слабые места в системе, а затем исправить их.

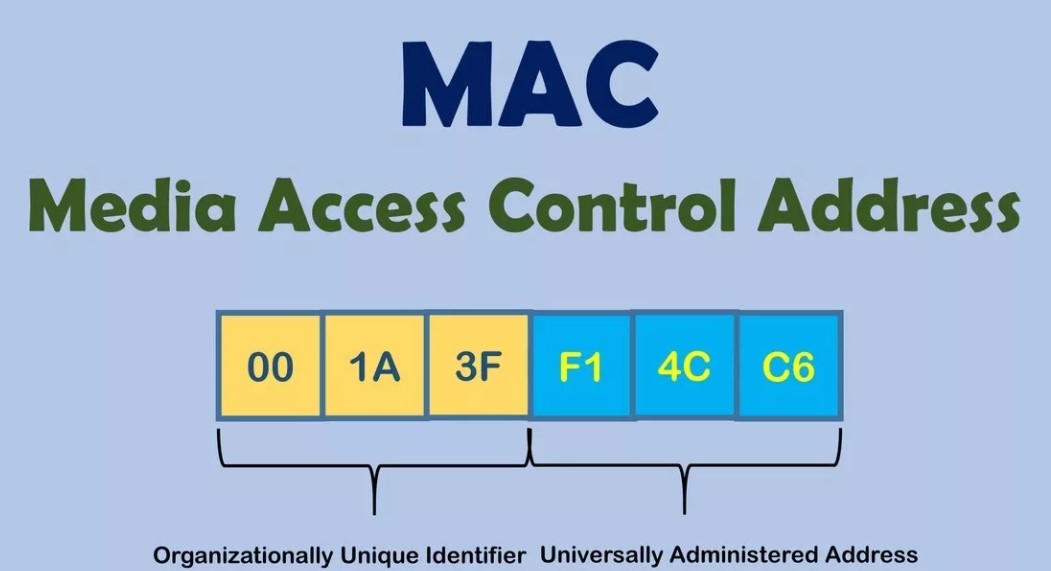

В чем разница между IP-адресом и Mac-адресом?

IP-адрес: каждому устройству назначается IP-адрес, чтобы устройство могло быть расположено в сети. Другими словами, IP-адрес подобен вашему почтовому адресу, по которому любой, кто знает ваш почтовый адрес, может отправить вам письмо.

MAC-адрес (Machine Access Control): MAC-адрес — это уникальный серийный номер, присваиваемый каждому сетевому интерфейсу на каждом устройстве. Mac-адрес подобен вашему физическому почтовому ящику, только ваш почтовый оператор (сетевой маршрутизатор) может идентифицировать его, и вы можете изменить его, получив новый почтовый ящик (сетевая карта) в любое время и указав на нем свое имя (IP-адрес).

Тематические выпуски:

- Почему мы до сих пор используем IPv4

- Что такое ip-адрес 10.0.0.0.

- Что такое IP-адрес класса A

- Сколько IP-адресов существует в сети

- Как изменить свой IP-адрес

- Назначение IP Адресов

- Типы IP Адресов

- Распределение ip-адресов

Перечислите некоторые из распространенных инструментов, используемых этическими хакерами?

- Мета Сплоит

- Проволочная акула

- NMAP

- Джон Потрошитель

- Мальтего

Какие типы этичных хакеров?

Типы этичных хакеров:

- Хакеры Gray Box или Cyberwarrior

- Тестеры проникновения Black Box

- Тестеры проникновения White Box

- Сертифицированный этичный хакер

Что такое след в этическом хакерстве? Какие методы используются для создания отпечатков ног?

Под следом понимается сбор и раскрытие информации о целевой сети до получения доступа к какой-либо сети. Подход, принятый хакерами до взлома

Открытый исходный код Footprinting: он будет искать контактную информацию администраторов, которая будет использоваться при подборе пароля в социальной инженерии.

Перечисление сети: хакер пытается идентифицировать доменные имена и сетевые блоки целевой сети.

Сканирование: после того, как сеть известна, вторым шагом является отслеживание активных IP-адресов в сети. Для определения активных IP-адресов (ICMP) Internet Control Message Protocol — это активные IP-адреса.

Отпечаток стека: после того, как хосты и порт сопоставлены с помощью сканирования сети, можно выполнить последний этап создания отпечатка. Это называется дактилоскопией стека.

Тематические выпуски:

- IP-адрес: ваша интернет-идентификация

- Как узнать провайдера по ip

- Как узнать ip адрес чужого компьютера

- Как найти человека по ip адресу

- Как узнать ip почтового ящика

- Как узнать IP адрес своего компьютера

Объясните, что такое взлом Brute Force?

Взлом методом грубой силы — это метод взлома пароля и получения доступа к системным и сетевым ресурсам, он занимает много времени, ему нужен хакер, чтобы узнать о JavaScripts . Для этого можно использовать инструмент под названием «Гидра».

Объясните, что такое DOS-атака (отказ в обслуживании)? Каковы распространенные формы DOS-атак?

Отказ в обслуживании — это вредоносная атака на сеть, которая осуществляется путем наводнения сети бесполезным трафиком. Хотя DOS не вызывает кражи информации или нарушений безопасности, это может стоить владельцу веб-сайта много денег и времени.

- Атаки переполнения буфера

- SYN Attack

- Атака слезы

- Смурф Атака

- Вирусы

Полезная статья:

Объясните, что такое SQL-инъекция?

SQL — это один из методов, используемых для кражи данных из организаций, это ошибка, созданная в коде приложения. Внедрение SQL происходит, когда вы вставляете содержимое в строку запроса SQL и содержимое режима результата в строку запроса SQL, и результат изменяет синтаксис вашего запроса способами, которые вы не планировали.

Какие типы компьютерных атак социальной инженерии? Объясните, что такое фишинг?

Компьютерные атаки социальной инженерии:

- Фишинг

- Приманка

- Онлайн мошенничество

Техника фишинга включает отправку ложных электронных писем, чатов или веб-сайтов для имитации реальной системы с целью кражи информации с исходного веб-сайта.

Объясните, что такое Network Sniffing?

Сетевой сниффер отслеживает данные, передаваемые по каналам компьютерной сети . Позволяя вам захватывать и просматривать данные на уровне пакетов в вашей сети, инструмент сниффера может помочь вам найти сетевые проблемы. Снифферы могут использоваться как для кражи информации из сети, так и для легального управления сетью.

Объясните, что такое спуфинг ARP или отравление ARP?

ARP (протокол разрешения адресов) — это форма атаки, при которой злоумышленник изменяет MAC-адрес (управление доступом к среде) и атакует Интернет-локальную сеть, изменяя кэш ARP целевого компьютера с помощью поддельных пакетов запроса и ответа ARP.

Как можно избежать или предотвратить отравление ARP?

Отравление ARP можно предотвратить следующими способами

Фильтрация пакетов: фильтры пакетов способны отфильтровывать и блокировать пакеты с конфликтующей информацией об адресе источника.

Избегайте доверительных отношений: организация должна разработать протокол, который как можно меньше полагается на доверительные отношения.

Используйте программное обеспечение для обнаружения подмены ARP: существуют программы, которые проверяют и сертифицируют данные перед их передачей и блокируют подделанные данные.

Используйте криптографические сетевые протоколы: используя безопасные протоколы связи, такие как TLS, SSH, HTTP secure предотвращает атаку с подменой ARP путем шифрования данных перед передачей и аутентификации данных при их получении.

Что такое Mac Flooding?

Mac Flooding — это метод, при котором нарушается безопасность данного сетевого коммутатора. При лавинной рассылке Mac хакер или злоумышленник заполняет коммутатор большим количеством кадров, с чем коммутатор может справиться. Это заставляет коммутатор вести себя как концентратор и передавать все пакеты на все порты. Воспользовавшись этим, злоумышленник попытается отправить свой пакет внутри сети, чтобы украсть конфиденциальную информацию.

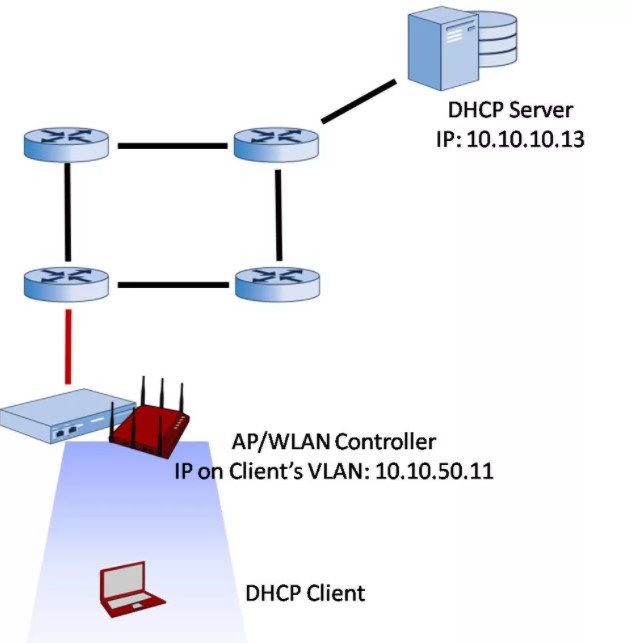

Объясните, что такое Rogue Server DHCP?

Ненужный DHCP-сервер — это DHCP-сервер в сети, который не находится под контролем администрации сети. Неправильный DHCP-сервер может быть маршрутизатором или модемом. Он будет предлагать пользователям IP-адреса, шлюз по умолчанию, WINS-серверы, как только пользователь вошел в систему. Несанкционированный сервер может прослушивать весь трафик, отправляемый клиентом во все другие сети.

Объясните, что такое межсайтовый скриптинг и какие типы межсайтового скриптинга?

Межсайтовый скриптинг выполняется с использованием известных уязвимостей, таких как веб-приложения, их серверы или плагины, на которые полагаются пользователи. Использование одного из них путем вставки вредоносного кода в ссылку, которая является надежным источником. Когда пользователи нажимают на эту ссылку, вредоносный код запускается как часть веб-запроса клиента и выполняется на компьютере пользователя, позволяя злоумышленнику украсть информацию.

Существует три типа межсайтового скриптинга.

- Непостоянный

- Стойкий

- Серверная сторона и уязвимости на основе DOM

Объясните, что такое Burp Suite, из каких инструментов он состоит?

Пакет Burp — это интегрированная платформа, используемая для атак на веб-приложения. Он состоит из всех инструментов Burp, необходимых для атаки на приложение. Инструмент Burp Suite использует тот же подход для атак на веб-приложения, такие как платформа для обработки HTTP-запросов, прокси-серверы восходящего потока, оповещения, ведение журнала и так далее.

Инструменты, которые есть в Burp Suite:

- Прокси

- Паук

- Сканер

- Нарушитель

- Повторитель

- Декодер

- Сравнить

- Секвенсор

Объясните, что такое фарминг и уродство?

Фарминг: с помощью этого метода злоумышленник скомпрометирует серверы DNS (системы доменных имен) или на компьютере пользователя, чтобы трафик был направлен на вредоносный сайт.

Искажение: в этом методе злоумышленник заменяет веб-сайт организации другой страницей. Он содержит имя хакера, изображения и может даже включать сообщения и фоновую музыку.

Объясните, как можно предотвратить взлом вашего сайта?

Адаптировав следующий метод, вы можете предотвратить взлом вашего сайта

Санитарная обработка и проверка параметров пользователей: дезинфекция и проверка пользовательских параметров перед их отправкой в базу данных может снизить вероятность атаки с помощью SQL-инъекции.

Использование брандмауэра: брандмауэр можно использовать для отбрасывания трафика с подозрительного IP-адреса, если атака осуществляется с помощью простой DOS.

Шифрование файлов cookie: отравление файлов cookie или сеанса можно предотвратить путем шифрования содержимого файлов cookie, связывания файлов cookie с IP-адресом клиента и отключения файлов cookie через некоторое время.

Проверка и проверка пользовательского ввода: этот подход готов к предотвращению темперирования формы путем проверки и проверки пользовательского ввода перед его обработкой.

Проверка и очистка заголовков: этот метод полезен против межсайтовых сценариев или XSS, этот метод включает проверку и очистку заголовков, параметров, передаваемых через URL-адрес, параметров формы и скрытых значений, чтобы уменьшить атаки XSS.

Объясните, что такое троян Keylogger?

Keylogger Trojan — это вредоносное ПО, которое может отслеживать нажатия клавиш, записывать их в файл и отправлять удаленным злоумышленникам. Когда желаемое поведение будет соблюдено, он запишет нажатие клавиши и захватит ваше имя пользователя и пароль для входа.

Объясните, что такое перечисление?

Процесс извлечения имени машины, имен пользователей, сетевых ресурсов, общих ресурсов и служб из системы. В среде интрасети проводятся методы перебора.

Объясните, что такое NTP?

Для синхронизации часов сетевых компьютеров используется NTP (Network Time Protocol). В качестве основного средства связи используется порт 123 UDP. Через общедоступный Интернет NTP может поддерживать время с точностью до 10 миллисекунд.

Объясните, что такое MIB?

MIB (Management Information Base) — это виртуальная база данных. Он содержит все формальное описание сетевых объектов, которыми можно управлять с помощью SNMP. База данных MIB является иерархической, и в MIB адрес каждого управляемого объекта осуществляется с помощью идентификаторов объектов (OID).

Назовите, какие существуют методы взлома паролей?

Типы техники взлома паролей включают:

- АтакаБрутфорс

- АтакиГибрид

- AttackSyllable

- AttackRule

Объясните, какие бывают стадии взлома?

Типы этапов взлома:

- Получение доступа

- Привилегии

- Приложения скрытия

- Файлы, перекрывающие дорожки

Объясните, что такое CSRF (подделка межсайтовых запросов)? Как это предотвратить?

CSRF или подделка межсайтового запроса — это атака со стороны вредоносного веб-сайта, которая отправляет запрос веб-приложению, для которого пользователь уже прошел аутентификацию, с другого веб-сайта. Чтобы предотвратить CSRF, вы можете добавить токен непредсказуемого вызова к каждому запросу и связать их с сеансом пользователя. Это гарантирует разработчику, что полученный запрос поступил из действительного источника.