В ноябре 2018 года плагин WP GDPR Compliance был временно отключен с веб-сайта WordPress.org из-за некоторых проблем безопасности, которые затронули пользователей системы управления контентом.

Все сетевые и системные администраторы или разработчики должны предпринять необходимые шаги для защиты от этой уязвимости.

ЧТО ТАКОЕ ПЛАГИН СООТВЕТСТВИЯ WP WPR?

WP GDPR — плагин соответствия. Он позволяет владельцам сайтов WordPress добавить флажки на сайт. Посетители могут использовать этот флажок для предоставления владельцу сайта разрешения просматривать и использовать свои данные для своих заказов, а также запрашивать копии данных с сайта. Плагин был создан для владельцев веб-сайтов для использования в соответствии с Общим регламентом защиты данных, который применяется ко всем странам-членам Европейского Союза.

Когда пользователи отправляют такие запросы, они используют admin-ajax.php, который включается плагином соответствия GDPR. Однако проблема здесь в том, что хакеры могут отправлять вредоносные команды администратору, и он сохраняет эти команды и выполняет их, заставляя WordPress действовать самостоятельно.

ОБНОВЛЕНИЕ ДО ПОСЛЕДНЕЙ ВЕРСИИ

Тем, кто запускает сайт WordPress и использует этот плагин WP GDPR Compliance, следует обновить его до последней версии, которая позаботится об этой уязвимости. Последняя версия 1.4.3.

После временного удаления подключаемого модуля WP GDPR Compliance это последнее обновление было выпущено в виде исправления для уязвимостей.

Указанные уязвимости в плагине WP GDPR Compliance позволили хакерам получить доступ к повышению привилегий и совершать атаки на уязвимые сайты. Это означает, что любой другой веб-сайт, который использует плагин соответствия WP GDPR, также должен предлагать обновление до последней версии или просто удалить его, если обновление невозможно.

Как узнать с кем переписывается человек в вк

Как редактировать сообщение в вк

ОБ УЯЗВИМОСТИ

Из-за этой уязвимости хакер может передать произвольный параметр или значения, и эти параметры будут сохранены в таблицах параметров ввода базы данных на этих уязвимых веб-сайтах с помощью этого плагина.

Указанный плагин WP GDPR Compliance заботится о таких функциях, как разрешение доступа к данным и запросы на удаление, необходимые для GDPR, изменение настроек в панели управления WordPress и другие функции. Предыдущие версии плагина, вплоть до 1.4.2, не могли выполнять проверку возможностей при выполнении некоторых внутренних действий.

Плагин использует имя и значение опции для выполнения вызова «do action». Эта уязвимость может быть использована хакерами для запуска произвольных действий в WordPress. Таким образом, технически существуют две уязвимости: одна представляет собой произвольное обновление параметра, а другая связана с вызовами действия. Обе эти уязвимости существуют в одном и том же блоке кода и выполняются одной полезной нагрузкой; Итак, это рассматривается как единая уязвимость.

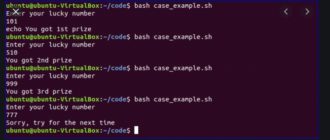

ПРОЦЕСС ЭКСПЛУАТАЦИИ

Поставщик решений безопасности WordPress Wordfence обнаружил эту уязвимость и объяснил, как хакеры использовали плагин.

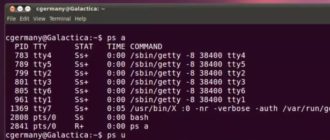

Хакеры создали административную учетную запись, позволив новому пользователю зарегистрироваться самостоятельно. Затем они изменили настройки, чтобы они, хакеры, стали администраторами. Таким образом, они смогли установить вредоносные плагины, заражающие сайт. Они установили веб-оболочку PHP, которая предоставляла им возможности администратора на сервере WordPress, позволяя им получить доступ к файловому менеджеру и также предоставляя им терминальный доступ.

Затем они загрузили скриптовые задачи, используя программу WordPress, которая выполняет запланированные задачи. Хакер использует WooCommerce, который поддерживается плагином WP GDPR Compliance, для установки другого плагина, позволяющего администраторам вставлять любой код PHP в систему WordPress.

ВЫЖИДАЯ

Хотя в этом хаке нет видимой исполняемой полезной нагрузки, Wordfence говорит, что хакеры могут просто выжидать время и создавать набор таких веб-сайтов.

Согласно Wordfence, хакеры могли просто собирать зараженные хосты и планировать их оптовую продажу третьим сторонам, или у них могут быть какие-то цели, но они еще не начали этот аспект атаки.

ПОСЛЕДНЕЕ ОБНОВЛЕНИЕ

Разработчик плагина, нидерландская компания Van Ons, выпустила последнюю версию (1.4.3) 7 ноября. Это было сделано после того, как несколько пользователей подали жалобы на взлом их сайтов с помощью плагина.

Владельцы сайтов, все еще использующие не исправленные версии, до 1.4.2, находятся в опасности. Если вы используете эту версию подключаемого модуля WP GDPR Compliance, вы должны немедленно обновить ее и отсканировать сайт на наличие вредоносных сценариев, которые хакеры могли установить на ваш сайт.

Интересные записи:

Как удалить троян RogueRobin Malware с компьютера с Windows

Что такое кибератака? Недавние примеры показывают тревожные тенденции

Лучшие редакторы кода 2019 года